Essa página sobre ataques cibernéticos existentes é atualizada por nós constantemente em acordo com a comprovação dos maiores players de segurança digital do mundo inteiro, principalmente a Kaspersky ® a qual somos parceiros.

Primeiramente uma breve explicação de como um computador trabalha conectado a internet

Não vamos nos ater ao modelo OSI, pois isso renderia páginas e páginas. Mas deixamos o link para quem se interessar nos detalhes.

Diga-se de passagem o modelo OSI é premissa para quem deseja e/ou trabalha com redes de computadores. Nesse post o objetivo é explicar de um jeito informal não técnico sobre ataques cibernéticos de uma forma que qualquer um que leia, entenda. Vamos lá…

Uma solicitação feita pelo usuário na internet abre e fecha portas para cada serviço. Exemplificando:

– Porta 80 e 8080 – serviço HTTP as páginas da internet solicitadas, a navegação na web.

– Porta 443 – serviço HTTPS navegação na web com criptografia SSL ou TLS.

– Porta 20 e 21 – serviço FTP (File Transfer Protocol – Protocolo de transferência de arquivos), transferência de arquivos, sendo que a porta 20 é usada para a transferência e a 21 para os controles da conexão.

– Porta 25 / 587 e 465 – serviço SMTP envio de e-mails sendo a 25 e a 587 sem criptografia e a 465 com criptografia. E assim funciona para as outras milhares de portas.

Assim para qualquer ação que você faça conectado a internet seu computador abre e fecha portas para suas requisições. Uma das camadas do Modelo OSI é a camada de transporte que usam o protocolo TCP (Transmission Control Protocol) e o UDP (User Datagram Protocol), assim a camada de transporte especifica um número de porta de origem e destino. Essa é só uma das 7 (sete) camadas que o modelo OSI possui.

O número de portas que a camada de transporte gerencia vai de 1 a 65535 sendo as portas de 0 (zero) a 1023 reservadas para uso exclusivo do sistema operacional e hardware.

Assim sendo uma variedade de portas se abrem e se fecham enquanto você navega na internet de acordo com as suas requisições.

Como os ataques acontecem

Ataques acontecem quando malwares, vírus e outros programas, passam a gerenciar algumas ou várias dessas portas por algum motivo de vulnerabilidade em qualquer gadget conectado a internet. Normalmente o ataque é invisível ao usuário leigo, e os programas maliciosos trabalham de acordo com seu código para efetuar ações no gadget. Dentre essas ações estão o controle do que o usuário digita, sites que ele acessa, gravação de imagens pela webcam e muito mais (backdoors, trojans, cavalos de tróia)…até o literal sequestro do dispositivo (ransomwares).

Tipos de ataques

Ransomware – Softwares instalados no gadget do usuário que bloqueiam totalmente o uso do gadget com criptografia e solicitam através de uma tela específica do malware que o usuário pague de alguma forma seja em dinheiro, criptomoedas (bitcoins) e outros para ter seu gadget liberado (um sequestro literalmente) em um determinado tempo, caso o usuário não pague no tempo determinado, o malware executa outras ações maliciosas que podem levar até a inutilização total do gadget. Esse tipo de ataque teve grandes incidências, desde 2017, e várias empresas tiveram prejuízos consideráveis por todo o mundo. A propósito de informação e reflexão esse tipo de ataque em 2018 (ano em que esse tipo de ataque teve seu auge) gerou um impacto financeiro de US$ 8 bilhões e um crescimento na ordem de 60% em relação ao ano anterior. Isso se deve a alta periculosidade e aos lucros conseguidos pelos crackers com esse tipo de ataque. Ele se tornou uma “epidemia” até nos dias atuais.

Backdoors – Através da instalação concedida pelo usuário por descuido de alguma forma, muitas vezes desapercebida, algum programa fica residente em memória controlando e monitorando as ações do usuário como o que ele digita, sites que ele acessa, credenciais como logins e senhas, documentos e imagens usadas e envia isso ao cracker em tempo real .

DoS (Denial of Service – Negação de Serviço) – Este tipo de ataque já é mais focado em ambientes corporativos e tem como alvo a rede de dados e os servidores, e consiste no disparo de vários pacotes (fragmentos de dados) com uma grande intensidade a um computador específico até que este pare literalmente de responder devido a sobrecarga de requisições.

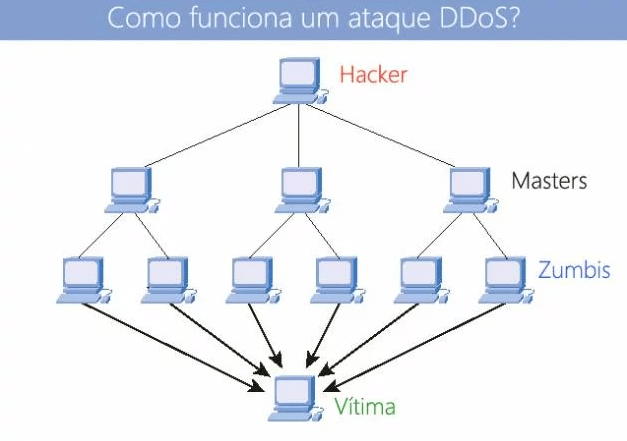

DDoS (Distributed Denial of Service – Negação de serviço distribuída) – Esse modo de ataque usa o mesmo método do anterior só que de uma forma mais “sofisticada”, é uma evolução criada a partir do DoS e consiste no uso de um servidor mestre com instruções de controle a outros milhares e/ou até milhões de outros computadores “zumbis” cujas identidades são modificadas de forma constante sem deixar rastros, sendo comandados pelo mestre a efetuar disparos de pacotes como o DoS. Perceba que essa foram de ataque é muito mais efetiva e rápida, logo muito mais difícil de ser “barrada” devido a suas proporções. Repare na imagem abaixo:

Ataque DMA (Direct Memory Access) – Já esse tipo de ataque faz referência a porta 0 (zero) que falamos no início desse post. O ataque é feito diretamente a porta 0 (zero) e outras que comunicam com a memória e o hardware e seus canais, afetando o uso do gadget como um todo, pois todo e qualquer gadget usa memória e hardware em acesso direto.

Eavesdropping (Bisbilhotar) – Esse tipo de ataque tem como ação principal burlar a confidencialidade do gadget e informar ao cracker dados do usuário. De acordo com o código executado os dados “roubados” podem no mesmo instante já serem usados para outros fins. Também é preciso que se tenha algum programa pré-instalado.

Spoofing (Falsificação) – Esse tipo de ataque é mundialmente usado, e consiste em “mascarar” o endereço IP de um determinado gadget, fazendo com que ele seja visto como confiável na internet para uma variedade de ações ilícitas. É de costume dos crackers, usarem essa forma de ataque antes de efetuar outro ataque, pois assim eles dificultam muito mais a descoberta de suas origens e fontes.

Engenharia Social – Este “modus operandi”, consiste em explorar psicologicamente pessoas com técnicas de persuasão a serem induzidas ao erro de informar detalhes sobre algum fato, forma, ou objeto e etc…que facilite posteriormente o acesso a informações antes restritas e/ou delicadas e sigilosas. Este tipo de ataque sempre requer uma interlocução humana (uma conversa) para ter sucesso.

Exploração de URL (Uniform Resource Locator) – Esse tipo de ataque consiste na manipulação do código fonte de páginas da web e outros para obter o resultado que se almeja. Normalmente este modo de ataque também vem precedido e/ou seguido de outro tipo de ataque, pois para ter as URL´s modificadas de alguma forma o cracker terá que ter acesso ao código fonte original.

Phishing (Pescaria, isca) – Esse método de ataque também é bastante comum e amplamente usado, e se parece muito com o ataque de Engenharia Social, pois o cracker com falsidade ideológica e em posse de informações sensíveis e pessoais como senhas, números de cartão de crédito, número do CPF, identidade e etc…se faz passar pelo portador desses documentos com propósitos ilícitos. Na suam maioria sempre disseminado através de e-mails com links maliciosos que ao serem “clicados” instalam o malware.

Escalonamento de privilégios – Para esse tipo de ataque já subentenda-se que o ataque propriamente dito já aconteceu. A invasão já foi consumada. Como um segundo estágio do primeiro ataque o cracker manipula acessos, senhas, usuários e etc…com o intuito de aumentar a vulnerabilidade e facilitar ainda mais novas invasões ou invasões recorrentes.

Shoulder Surfing (Navegação no ombro) – Conforme a própria tradução diz, esse tipo de ataque consiste em bisbilhotar por trás do ombro do usuário o que ele digita em determinados sites, softwares, caixas eletrônicos, terminais de pagamento e etc.. com a intenção de memorizar tais informações para posteriores usos ilícitos e indevidos.

Decoy (Chamariz) – Esse modo de ataque também como o próprio nome diz, consiste em criar armadilhas no ambiente cibernético como sites, programas e outros clonados, fazendo com que o usuário acesse o site ou programa clonado como se fosse o verdadeiro e assim as informações de acesso e credenciais são gravadas para uso posterior de forma ilícita, causando grandes “estragos” ao usuário de diversas formas tais como compras e pagamentos indevidos, saques fraudulentos e etc…

Bluesnarfing ou Bluesnarf Attack – Já esse tipo de ataque é menos comum, pois consiste preferencialmente na invasão por Bluetooth a dispositivos móveis, mas também se refere a acessos indevidos a roteadores sem fio, redes wireless e outros gadgets. Classificado como menos comum por nós da Flechatec devido a diversidade de formas e modos de se proteger dispositivos sem fio, inclusive com a própria necessidade dos fabricantes de se atualizarem constantemente devido as demandas ditadas pelo mercado de gadgets pelo mundo. E soma-se a isso os baixos índices de incidências nas estatísticas mundiais das empresas especialistas em segurança digital.

Bluejacking – Ataque bem popular na Ásia e Europa de acordo com as estatísticas especializadas em lugares públicos como cafés, restaurantes, pub bares, salas de bate papo e etc… este é bem parecido com o anterior o Bluesnarfing, mas com técnicas diferentes de invasão. Onde o cracker estuda anteriormente os modelos de gadgets e suas senhas padrão de fábrica e usam nicknames atrativos as vezes até com tom de brincadeira para ter acesso via Bluetooth, já que usuários “desavisados” usam senhas padrão em seus dispositivos como “0000” ou “9999” e etc…Tão logo o acesso seja consumado o cracker executa programas, acessa os contatos e outras informações do gadget da vítima para obter informações privilegiadas para cometer outros ilícitos.

Stegware – Esteganografia – Esse tipo de ataque com toda certeza é o mais moderno e a mais perigoso de todos, mas não o mais atual, pois é milenar, foi muito usado na segunda guerra mundial inclusive os prisioneiros de guerra usavam códigos com o piscar dos olhos para se comunicar e consiste em esconder em imagens, arquivos de áudio, em textos, gestos, espionagem e outros objetos dados importantes e sigilosos. Esta operação furtiva mantém o arquivo intacto a olhos nus, mas com ferramentas avançadíssimas, dignas das polícias e dos exércitos mais bem aparelhados do mundo através de técnicas de esteganálise e esteganografia se consegue detectar e encontrar códigos maliciosos por trás dos arquivos esteganografados.

Smishing – Esse tipo de ataque já é bem mais atual que todos os outros, pois vem sendo praticado com maior volume a partir de março 2020 com a pandemia do Covid-19 e com qualquer fato que seja promovido e informado nas mídias de qualquer formato. É a mesma forma de ataque por phishing só que ao invés de ser propagado por e-mail ele usa mensagens de texto SMS. Portanto muito mais eficiente e perigoso devido a popularidade do uso de smartphones pelo mundo inteiro que vem crescendo exponencialmente.

Stalkwares – A medida que as tecnologias avançam e aumenta o número de gadgets conectados a internet, as técnicas dos cibercriminosos aumenta também. Esse tipo de malware furtivo é um App, vendido na deep web e até pela internet se instalado em seu smartphone ele espiona, sabe sua localização, ouve suas conversas e as grava, sabe o que você está teclando, e pode até controlar a abertura da câmera de seu smartphone sem o seu consentimento e sem que você saiba. Portanto coleta suas informações pessoais sensíveis e as envia a um cracker (cibercriminoso) quando conectado a internet.

BitB – Conhecido como “browser-in-the-browser” esse tipo de ataque é bem recente e moderno o suficiente para que até quem tem conhecimentos técnicos possa ser vítima. Primeiramente os crackers usam técnicas de phising, onde mudam somente o final da URL do site original para um de outro país. Ex: Brasil(.br) para Canadá (.ca). Isso pode passar despercebido pelo usuário que será direcionado para uma página de autenticação criada com um layout de campos e cores iguais a páginas de autenticação que os usuários já conhecem e já acessaram. Mas nessa forma de ataque a autenticação te leva a servidores clandestinos que já conseguiram suas credenciais. Mas para se proteger desses tipos de ataque, basta você ter em seu gadget uma solução de segurança digital efetiva que “vigia” para você a autenticidade da URL que está acessando, e te informa se essa é uma URL legítima ou uma falsa e assim te informa e/ou até bloqueia o acesso para você de forma automática.

Vishing – Assim como o “phishing” esse tipo de ataque acontece de forma verbal, onde alguém fingindo ser de uma operadora de serviços, na maioria das vezes de instituições bancárias e operadoras de cartões de crédito e telefonia na qual você já é cliente te induz a algumas confirmações e as vítimas por se sentirem seguras pelas informações, acabam de forma voluntária as vezes informando mais alguns detalhes. Posteriormente com os seus dados legítimos aplicam fraudes, como contratação de financiamentos, empréstimos e outros em seu nome as vezes assinando documentos como se fosse você, mas os valores contratados tem outros destinos que não serão seus. Ou seja você só descobre que foi vítima de “vishing” quando receber faturas em seu nome, mas que não foram contratadas por você. Aí “sobra” para a vítima muita preocupação, nome comprometido em instituições de análises de crédito e toda uma “maratona” para comprovar que nenhuma ação foi feita por você. Essa forma de ataque movimentou bilhões por todo mundo, principalmente no auge da pandemia e vem crescendo muito devido a técnicas de Engenharia Social aplicadas em conjunto como SMS´s e as redes sociais.

Clickjacking – Consiste em simular uma página real por uma “fake”. Tão fiel aos olhos do usuário, que interage clicando e/ou informando dados pessoais e senhas. Na página “fake” há um código invisível entre seus comandos e o que você vê na tela. Depois de informado os dados, esses não vão para o real destino de uma página legítima e sim para servidores que os criminosos controlam em várias partes do mundo. Com os dados pessoais, senhas e etc, comandos e ações programadas são enviadas a seu gadget desprotegido com mudanças de privilégio que servirão para outras ações de crackers contra suas vítimas. Portanto só clique em algum componente de uma página se tiver a certeza que está no site oficial da instituição. Esse tipo de ataque é muito usado em app´s de bancos.

Doxing – Este é um ataque de engenharia social persuasivo, uma espécie de bullying cibernético onde o cracker estuda de forma engenhosa por um determinado tempo o máximo de informações pessoais privilegiadas de seus alvos (pessoas e/ou empresas) , já previamente escolhidas de acordo com as vulnerabilidades dos dados pessoais que podem ser obtidos. As vezes pessoas próximas com quem eles possuem um contato mais frequente. Depois da obtenção do máximo de informações possíveis, essas informações serão usadas para chantagear, intimidar, e até humilhar suas vítimas. Portanto o objetivo desse tipo de ataque é violar a privacidade de suas vítimas deixando-as em situações embaraçosas, envergonhadas com consequências graves, caso a vítima não atenda seu(s) pedido(s) em troca da não divulgação dessas informações a outros crackers, ou publicações em redes sociais e outros sites na internet.

Jackpotting – Esse é o nome dado a invasões de crackers a caixas eletrônicos para a retirada de dinheiro sem danificar os caixas, sem deixar rastros de quebras e/ou algum dano no equipamento. Esse tipo de ataque usa um vírus, ou manipulação do hardware do equipamento por quem tem acesso a manutenção deles. Esse tipo de ataque é moderadamente simples já que muitos equipamentos de caixas eletrônicos usam sistemas operacionais antigos.

Agora o “gran finale”…

Crackers espalhados pelo mundo inteiro estão nesse momento desenvolvendo, testando e enviando malwares a milhares de gadgets estejam onde estiver conectados a grande rede mundial. A internet !

Enfim.

Se você leitor chegou até aqui deve estar se perguntando…será que minha rede ou meu gadget foi alvo de algum desses ataques ?

Se estiver em dúvida na resposta certamente és uma vítima em potencial ! Reveja imediatamente seu plano de segurança digital e nós temos as melhores soluções do planeta a sua disposição e nosso suporte é feito de forma personalizada para cada cliente e sua demanda. Veja nossas soluções corporativas aqui, e compre online com comodidade e segurança na operação a que melhor te atenda seja para seus gadgets pessoais e/ou para pequenas empresas.

E para uma visita técnica e um “café com Tecnologia da Informação e Segurança Digital” é só agendar. Use nosso formulário de contato.

Falamos muito em ciberataques e nosso forte é a segurança digital. Portanto em breve um post certamente muito mais atraente que este e terá como foco a proteção digital porque de vulnerabilidades e ataques cibernéticos esse já basta !!

Service Desk – Flechatec